|

���@�C���X�g�[��

iptables

�͒ʏ�A�J�[�l�����W���[���Ƃ��ă��[�h�����̂ŁA�����Ɋւ��Ă̓p�b�P�[�W�ƃ��W���[���ɂ��ē��̐�ւ����K�v�ł���B�������A�Q�D�S�n�ȍ~�̃J�[�l���łȂ����

iptables �͎g���Ȃ��̂ŔO�̂��߁B

�P�D�p�b�P�[�W�̃C���X�g�[��

RedHat

�̂悤�ȃf�B�X�g���r���[�V�����̂Q�D�S�n�J�[�l�����T�|�[�g����o�[�W�����ł�

iptables �̓f�t�H���g�ŃC���X�g�[�������B�������A�����̎���ŃC���X�g�[������Ă��Ȃ��ꍇ�́A���݂̍ŐV�o�[�W����

iptables-1.2.8.tar.bz2 ��netfilter

�z�[���y�[�W����_�E�����[�h���A/usr/local/src

�Ȃǂ̓K�ȃf�B���N�g���ɒu���B�C���X�g�[���Ɋւ��Ă͓��ɂނ����������Ƃ͂Ȃ��A�A�[�J�C�u��W�J�����̂��͒ʏ�̃A�v���P�[�V�����̒ʂ�

make, make install �̎菇�ŃC���X�g�[������悢�B

[root@

/root]# cd /usr/local/src

[root@�@�@�@ src]# bzip2 -cd

/tmp/iptables-1.2.8a.tar.bz2 | tar xvf -

[root@�@�@�@ src]# cd

iptables-1.2.8a

[root@�@�@�@ iptables-1.2.8a]# make

[root@

iptables-1.2.8a]# make install

�����ŃG���[���\������Ȃ���Ζ��Ȃ��C���X�g�[���ł��Ă���B

���Ȃ݂ɁARedHat

�ł̓o�[�W�����V�D�PJ����J�[�l�����Q�D�S�n�ɕύX����Ă���Biptables

�͂Q�D�S�ȏ�̃J�[�l���o�[�W�����ŃT�|�[�g����Ă��邪�A����ȑO�̃J�[�l���o�[�W�����ł�

ipchains ���g�p����K�v������B���҂̊Ԃɂ͍\���̈Ⴂ�i deny ��

drop �A�A�N�V����/�`�F�C���ł̑啶���̎g�p��)������A�@�\�I�ɂ� iptables �� ipchains ����g������Ă���B

�Q�DFORWARD�̗L����

�`�F�C���ɂ��Ă͌�q���邪�AFORWARD�`�F�C�����g���̂Ȃ��V�X�e���N�����on�ɂȂ�悤�ɁA���[�J���N���X�N���v�grc.local�Ɏ��̃X�C�b�`���L�q����K�v������B

�@�@�@�@�@�@echo 1 > /proc/sys/net/ipv4/ip_forward

���̐ݒ��ӂ��FORWARD�ł��Ȃ��̂Œ��ӂ��邱�ƁB�܂��A������NIC���g�ݍ��܂�Ă���ꍇ�ł��P��FORWARD�X�C�b�`���P�ɃZ�b�g��������Ƃ����āA�����Ƀp�P�b�g�̓]�����ł���悤�ɂȂ�킯�ł͂Ȃ��Biptables

�� ipmasquread �̐ݒ�ɂ���Ă��ꂼ��̓]���p�P�b�g�𐧌�ł���悤�ɂ��Ȃ���Ȃ�Ȃ��̂ŁA�ʐM����̕����͑O�����Ďϋl�߂Ă����K�v������B�J�[�l���X�C�b�`�̐ݒ�̏ڍׂɂ��ẮA�ʍ��l�b�g���[�N�ݒ��́u�l�b�g���[�N�ݒ�̂��߂� /proc ���z�t�@�C���V�X�e���v���Q�Ƃ̂��ƁB

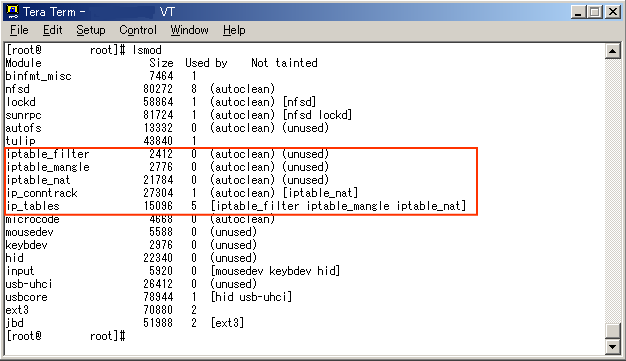

�R�D���W���[���̃��[�h

���������̃J�[�l���Q�D�S�n�̃f�B�X�g���r���[�V�����iRedHat

�ł� 7.1J�`7.3 ������j�ł͗��҂��C���X�g�[������Ă���̂ŁA�������ӂ��K�v�ł���B�����Ŗ��ɂȂ�̂͗����W���[�����r���I�œ����Ƀ��[�h���邱�Ƃ��ł����A���������ł�

ipchains �̕��ɋN���D�挠���^����ꂽ�o�[�W���������邱�Ƃł���B���������̐ݒ�ɂȂ��Ă���ꍇ��

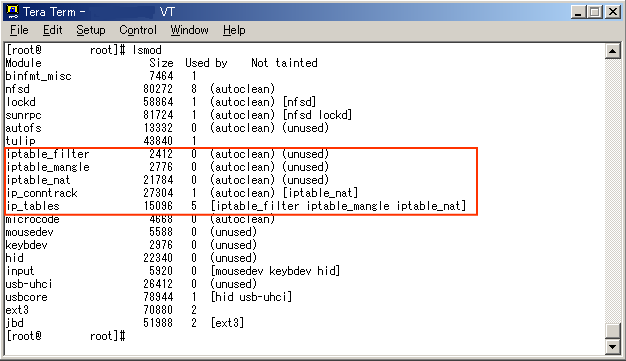

iptables ���N���ł��Ȃ��̂ŁA�܂��@lsmod �R�}���h�Ń��W���[�����ǂ̂悤�Ƀ��[�h����Ă��邩���ׂĂ����B�ȉ���RedHat�W�ɂ�����

lsmod �R�}���h�̎��s��������B

���̗�ł͐Ԙg�ň͂܂ꂽ�����̃��W���[���������Ƃ���

iptables �����[�h����Ă��邱�Ƃ��킩�邪�A���̂悤�ȃ��b�Z�[�W���o��܂�

iptables ���g������ɂȂ��Ă��Ȃ��B

�@�@�@�@�@�@ipchains �@�@�@�@�@�@38976 �@�@�@0 �@�@ (unused) �@�@�@�iipchains �����[�h�������j

���̂悤�ȏꍇ�͂܂�

rmmod �R�}���h�� ipchains �̃��W���[�����폜���Achkconfig

�R�}���h�Ŏ����N�����~����B

�@�@�@�@�@�@# rmmod ipchains

�@�@�@�@�@�@# chkconfig ipchains off

������

iptables ���g����悤�ɂ���B�i�����ł� modprobe �R�}���h�̃p�X��

RedHat �n�ɂȂ���� /sbin �ȉ��ɉ��肵�Ă���B�s�m���ȏꍇ��

which modprobe �Ŋm�F���邱�ƁB�j�Ȃ��Aiptables �֘A�̃��W���[���ɂ͗D��W������A�ʏ�Aip_tables ����ȉ��̏��ԂɃ��[�h����B

�@�@�@�@�@�@#

/sbin/modprobe ip_tables

�@�@�@�@�@�@#

/sbin/modprobe ip_conntrack

�@�@�@�@�@�@#

/sbin/modprobe iptable_nat

�@�@�@�@�@�@#

/sbin/modprobe iptable_filter

�@�@�@�@�@�@#

/sbin/modprobe iptable_tables

�����ōĂ� lsmod �R�}���h�𓊓�����B�o�͂Ɏ��̂T�̃��W���[���������Ă����OK�ł���B

�@�@�@�@�@�@iptable_mangle

�@�@�@�@�@�@iptable_nat

�@�@�@�@�@�@ip_conntrack

�@�@�@�@�@�@iptable_filter

�@�@�@�@�@�@ip_tables

�ȏ�A�Â��o�[�W�������g��Ȃ���Ȃ�Ȃ��������ꍇ��

ipchains �� iptables ���W���[�������������ɔr���I�ł��邱�Ƃ��\���������Ă������ƁB

�Ȃ��Aftp

���͂��߂Ƃ��āA�ŗL�̃��W���[�������[�h���Ȃ���@�\���Ȃ��v���g�R�������邱�Ƃ�m���Ă��������B�����

ftp �v���g�R�����R�l�N�V��������p�̃`���l���ƃf�[�^�]���p�̃`���l����ʁX�Ɏ����Ă���A�R�l�N�V�����g���b�L���O���������郂�W���[�����K�v�ɂȂ邽�߂ł���B�ȉ���

ftp �p�̃��W���[���̃��[�h�ƂQ��NIC�ɂ����鐧��̗�������B

##

ftp�ʐM�p���W���[���̃��[�h(FTP�̒ʉ߂���щ���������)

�@�@�@�@�@�@/sbin/modprobe

ip_nat_ftp

�@�@�@�@�@�@/sbin/modprobe ip_conntrack_ftp

�@�@�@�@�@�@/sbin/iptables

-t filter -A FORWARD -i eth0 -p tcp --dport 21

-j ACCEPT

�@�@�@�@�@�@/sbin/iptables -t filter

-A INPUT -i

eth1 -p tcp --dport 21 -j ACCEPT

|

�l�b�g���[�N�ݒ�t�@�C���ƋN�����̗L����

|

���@�l�b�g���[�N�̐ݒ��NIC�̗L����

iptables

�̓J�[�l�����W���[�����g���A�l�b�g���[�N�J�[�h�̐ݒ�����Ƃɋ@�\����B�����̐ݒ�̓C���X�g�[�����ɂł��邪�A�ύX������b��I�ɐݒ肵���ꍇ�͎��̓�̃t�@�C���ɂ���čĐݒ���s���B

�P�D/etc/sysconfig/network

--- �z�X�g�}�V���S�̂̐ݒ�

���̃t�@�C���ɂ̓z�X�g�}�V���S�̂̐ݒ肪�����B�ݒ荀�ڂ͎��̂Ƃ���B

|

�ݒ荀��

|

���@�@�@�@��

|

|

NETWORKING

|

�l�b�g���[�N���p�̗L���i�g�p����ꍇ��

yes�j

|

|

NETWORKING_IPV6

|

V6�l�b�g���[�N���g�p���邩�ǂ���

|

|

HOSTNAME

|

�z�X�g���̎w��

|

|

GATEWAY

|

�f�t�H���g�Q�[�g�E�F�C�̎w��

|

|

GATEWAYDEV

|

DGW�ɐڑ�����Ă���NIC�̎w��i1�������Ȃ��Ƃ��͈�ӂɌ��肷��j

|

|

USERCTL

|

NIC�̐������ʃ��[�U�ɋ����邩�ǂ����i���ʂ�

no�j

|

�ʏ�ANIC�ꖇ�ō\�������z�X�g�}�V����

netwwork �t�@�C���ɂ͎��̂悤�ȓ��e���L�q����Ă���B

�@�@�@�@�@�@NETWORKING=yes

�@�@�@�@�@�@HOSTNAME=server

�@�@�@�@�@�@GATEWAY=192.168.1.1

�l�b�g���[�N�ݒ��ύX�����ꍇ�́A���̃R�}���h�Ńl�b�g���[�N���Đݒ肳�ꂽ���Ƃ��J�[�l���ɒm�点�邱�ƁB

�@�@�@�@�@�@#

/etc/rc.d/init.d/network start

�i����̓f�[�����N���X�N���v�g�ƑS�����������ł��邪�A�l�b�g���[�N��p�f�[���������݂���킯�ł͂Ȃ��B�����܂Łu�N���X�N���v�g�ŃV�X�e�����R���g���[������v�Ƃ����|���V�[�ł���B�j

�Q�D/etc/sysconfig/network-scripts/ifcfg-eth0

--- �l�b�g���[�N�C���^�t�F�[�X���Ƃ̐ݒ�

���̃t�@�C���ł͖��O�̎����Ƃ���A�C���^�t�F�[�X���Ƃ̐ݒ肪�s����BRedHat

�ł̓C���^�t�F�[�X�ԍ��� eth0,eth1,eth2 �c�Œ�`���Aifcfg-ethX

�̖��̂ŃC���^�t�F�[�X�ݒ�t�@�C���������B�����̃t�@�C���̃t�H�[�}�b�g�͎��̂悤�ɂȂ��Ă���B(RedHat

9 �ł�/etc/sysconfig/network-scripts/device �ȉ��ɂ���̂Œ��Ӂj

�@�@�@�@�@�@DEVICE=eth0

�@�@�@�@�@�@BOOTPROTO=none

�@�@�@�@�@�@BROADCAST=192.168.1.254

�@�@�@�@�@�@IPADDR=192.168.1.1

�@�@�@�@�@�@NETMASK=255.255.255.0

�@�@�@�@�@�@NETWORK=192.168.1.0

�@�@�@�@�@�@ONBOOT=yes

�@�@�@�@�@�@USERCTL=no

�@�@�@�@�@�@PEERDNS=no

�@�@�@�@�@�@GATEWAY=192.168.0.1

�@�@�@�@�@�@TYPE=Ethernet

�����ŏd�v�Ȃ̂́AONBOOT��

yes �ɐݒ肵�Ă������Ƃł���B����ɂ���ċN�����Ɏw�肵���C���^�t�F�[�X���A�N�e�B�u�ɂȂ�̂ŕK���m�F���邱�ƁB���̑��͕��ʂɃl�b�g���[�N�ݒ���s���悢�B�܂��ANIC�𑝂₷�ꍇ��2���ڂ��珇�Ԃ�

ifcfg-eth1�c�̖��O�Őݒ�t�@�C��������Ă����B������GUI���x������c�[���ɂ���Đݒ�ł��邪�A�T�[�o�Ƃ���Xwindow���C���X�g�[�������A�������x���R�ł������삳����ꍇ�͍\�z���ɍ쐬���Ă����B

�Ȃ��A��L�̐ݒ��

ifconfig �R�}���h�� route �R�}���h�ɂ���č쐬���邱�Ƃ��ł���B�i�C���^�t�F�[�X�̐ݒ�R�}���h���X�N���v�g�ɋL�q����/etc/rc.local

�ɓo�^���Ă����Ă��悢�B�j

�@�@�@�@�@�@#

ifconfig eth0 192.168.1.1 netmask 255.255.255.0 up

�@�@�@�@�@�@#

route add -net 192.168.0.0 netmask 255.255.255.0 eth0

�@�@�@�@�@�@#

route add default gw 192.168.0.1

�u�[�g���[�_��

lilo ���g���Ă���ꍇ�́Alilo �̐ݒ�t�@�C���ɋN�����ɃA�N�e�B�u�ɂ���ݒ�������Ă������Ƃ��ł���B���̂��߂ɂ�

lilo.conf �Ɏ��̈�s��������悢�B�����ł� eth0, eth1,

eth2 ��3����NIC���N�����ɃA�N�e�B�u�ɂ�����̂Ƃ���B

�@�@�@�@�@�@append

= "ether = 0,0,ether1 ether = 0,0,ether2"

eth0

�̐ݒ肪�����Ȃ����A����̓l�b�g���[�N�𗘗p����ݒ�ł̓f�t�H���g��

eth0 ��F���ł��邩��ł���B���Ȃ킿�A�lj�����C���^�t�F�[�X

eth1 �� eth2 �̐ݒ�������Ă����悢�B�Ȃ�

lilo.conf ��ύX�����ꍇ���R�}���h�ɂ��J�[�l���ւ̒ʒm���K�v�ɂȂ�B�ʒm�͎��̃R�}���h�ɂ���čs���B

�@�@�@�@�@�@# /sbin/lilo

���@iptables �̐ݒ�R�}���h�̊T�v

���[����lj�����Ƃ���

iptables �R�}���h���g�p���邪�A����͍ŏI�I�ɃV�F���X�N���v�g�t�@�C���ɂ܂Ƃ߂邱�Ƃ��ł��A�Ȃ����V�X�e���ċN�����ɍĒ�`���Ȃ��ōςނ悤�ɃZ�[�u���邱�Ƃ��ł���B iptables �R�}���h�̏����͎��̂Ƃ���B

# iptables [ �p�����[�^�i-t table�Ȃ��j ] [ �I�v�V�����i-A chain�Ȃ��j ] [

�����i-i interface�Ȃǁj ] [ �A�N�V�����iDROP�Ȃǁj ]

�ȉ��ɂ�����{�I�ȃR�}���h�̈ꗗ�������B�ڂ�����

man �y�[�W�Q�Ƃ̂��ƁB

�P�D�p�����[�^

|

�p�����[�^

|

| -p�i--protocol�j �v���R�g�� |

���[���Ŏg���v���g�R���itcp�Audp�Aicmp�Aall�j���w�� |

| -s�i--source�j IP�A�h���X[/mask] |

���M���A�h���X�BIP�A�h���X�̂ق��Ƀz�X�g���Ȃǂł��w��ł��� |

| -d�i--destination�j

IP�A�h���X[/mask] |

�ڑ���A�h���X�BIP�A�h���X�̂ق��Ƀz�X�g���Ȃǂł��w��ł��� |

| -i�i--in-interface�j �f�o�C�X |

�p�P�b�g�������Ă���C���^�[�t�F�C�X�ieth0�Aeth1�Ȃǁj���w�� |

| -o�i--out-interface�j �f�o�C�X |

�p�P�b�g���o�����C���^�[�t�F�C�X���w�� |

| -j�i--jump�j �^�[�Q�b�g |

�p�P�b�g���}�b�`�����Ƃ��̃A�N�V�����i�^�[�Q�b�g�j���w�� |

| -t�i--table�j �e�[�u�� |

�e�[�u���ifilter�Anat�Amangle�j���w�� |

| ! |

-p�A-s�A-d�ȂǂŁA�����]����B�u!

192.168.0.1�v�Ƃ���ƁA�u192.168.0.1�ȊO�v�Ƃ����Ӗ��ɂȂ� |

�Q�D�I�v�V����

|

�I�v�V����

|

| -A�i--append�j |

�w��`�F�C����1�ȏ�̐V�������[����lj� |

| -D�i--delete�j |

�w��`�F�C������1�ȏ�̃��[�����폜 |

| -P�i--policy�j |

�w��`�F�C���̃|���V�[���w�肵���^�[�Q�b�g�ɐݒ� |

| -N�i--new-chain�j |

�V�������[�U�[��`�`�F�C�����쐬 |

| -X�i--delete-chain�j |

�w�胆�[�U�[��`�`�F�C�����폜 |

�R�D����

|

���� |

|

-i interface |

�����Ƃ��ē��̓C���^�t�F�[�X���w��ieth0 �� eth1 ���j |

|

-p protocol |

�����Ƃ��ăv���g�R�����w��itcp , udp , icmp , all ���j

���@TCP �E UDP

�͈ȉ��̃I�v�V�����Ń|�[�g�ԍ��̎w��\�B

�@�@�@--sport �|�[�g�ԍ� : ���M���|�[�g�ԍ�

�@�@�@--dport �|�[�g�ԍ� :

����|�[�g�ԍ�

|

|

-o interface |

�C���^�t�F�[�X �� eth1 �� |

|

-s IPaddr |

source �A�h���X�̎w��i�T�u�l�b�g�}�X�N��p�����w�肪�j |

|

-d IPaddr |

destination �A�h���X�̎w��i�T�u�l�b�g�}�X�N��p�����w�肪�j |

�S�D�^�[�Q�b�g�ւ̃A�N�V����

|

�^�[�Q�b�g�ւ̃A�N�V����

|

| ACCEPT |

�p�P�b�g�̒ʉ߂����� |

| DROP |

�p�P�b�g��j���iipchains

�ł� deny) |

| REJECT |

�p�P�b�g�����ۂ��邪ICMP���b�Z�[�W�͕ԐM���� |

| REDIRECT |

����|�[�g�Ƀ��_�C���N�g |

���@�e�[�u���E�`�F�C���E�A�N�V����

���Ɏg�p�p�x�̍����e�[�u���E�`�F�C���E�A�N�V�����̐ݒ荀�ڂ��Ƃɂ܂Ƃ߂�B

|

-t table |

|

-t table |

�e�[�u�����̎w�� |

|

table |

�w��ł��� table �̎�ނ͈ȉ��̒ʂ�B

�@�P�Dfilter

�t�B���^�����O�e�[�u��

�@�Q�Dnat �@�@�@�A�h���X�ϊ��p�e�[�u��

�@�R�Dmangle�@�p�P�b�g�ɒlj��I�ȑ�����s���e�[�u���i����p�r�Eman�y�[�W�Q�Ƃ̂��Ɓj

���@table

���ȗ����� filter �p�̃e�[�u���ɂȂ� |

|

-A chain |

|

-A chain |

chain �ɏ�����A�N�V�����i���[���j�̒lj� |

|

-P chain |

chain �̊�{�ƂȂ郋�[���̌��� |

|

-F chain |

�����̍��v���� chain ���폜�i-F

�݂̂� chain �ȗ����͑S�č폜�ɂȂ�̂Œ��Ӂj |

|

chain |

�w��ł��� chain �̎�ނ͈ȉ��̒ʂ�B

�@�P�DPREROUTING�@�@�@�@��M���ɕϊ�����`�F�C��

�@�Q�DFORWARD�@�@�@�@�@�@�t�H���[�h�i�]���j����p�P�b�g

�@�R�DPOSTROUTING�@�@�@���M���ɕϊ�����`�F�C��

�@�S�DINPUT

���́i��M�j�p�P�b�g

�@�T�DOUTPUT�@�@�@�@�@�@�@�o�́i���M�j�p�P�b�g

���@chain �͎����Œ�`���邱�Ƃ��ł��� |

|

-j�@�A�N�V���� |

|

-j ACCEPT |

�p�P�b�g�̒ʉ߂����� |

|

-j DROP |

�p�P�b�g�̒ʉ߂����ہiipchains

�ł� deny �A�N�V�����j |

|

-j MASQUERADE |

�u -t nat �v�Ɓu -A POSTROUTING �v���ɗp���āA���M��IP�A�h���X�ƃ|�[�g�ԍ��̏����������s���B |

|

-j DNAT |

�u -t nat �v�Ɓu -A PREROUTING

�v���ɗp���āA����IP�A�h���X�������������s���B

���@�ȉ��̃I�v�V�����ŏ��������鈶��IP�A�h���X�ƃ|�[�g�ԍ��̎w�肪�\�B

�@�@�@--to

IP�A�h���X [ �|�[�g�ԍ� ]

|

|

�|���V�[�̐v�ƃ`�F�C���̐ݒ�

|

���@�t�@�C�A�E�H�[���̐v����\�z�ւ̍H��

�t�@�C�A�E�H�[����v�����ōł��d�v�Ȃ̂��|���V�[�̐v�ł���B����̓l�b�g���[�N�����́u�����E������E�ǂ̂悤�Ɂv���̂��A�Ƃ�����{�I�ȍ\�z�ł���B�|���V�[�����肷�邱�Ƃ̓t�@�C�A�E�H�[���v�̒��j�ł��邪�A�|���V�[������Ɨ����Đv����Ƃ������̂ł͂Ȃ��A�S�̗̂���̒��̈ꕔ���Ƃ��Ė��m�������ׂ����̂ł���B�S�̗̂����c�����邽�߁A�����Ńt�@�C�A�E�H�[���\�z�̍H����������B

�@�@�@�@�@�@�P�D�v���d�l�̒�`

�@�@�@�@�@�@�Q�D�l�b�g���[�N�\���̌����Ɨ��p�v���g�R���̐o��

�@�@�@�@�@�@�R�D���o�̓p�P�b�g�̌���

�@�@�@�@�@�@�S�D�t�@�C�A�E�H�[���|���V�[�̌���

�@�@�@�@�@�@�T�D�|���V�[�ɂ��ƂÂ�

iptables �̐ݒ�

�@�@�@�@�@�@�U�D�e�X�g�P�[�X�̐v�ƌ���

�@�@�@�@�@�@�V�D�^�p�e�X�g�ƈڍs

�P�D�v���d�l�̒�`

�t�@�C�A�E�H�[���Ɋւ���v���d�l���ꗗ�ɂ܂Ƃ߂�B�V�X�e���v�̊T�O��A����͏㗬�H���Ƃ��ẴV�X�e����͂ƍl���Ă悢�B���ʁA�ڋq����̒��������ׂĎ���邱�Ƃ͂ނ��������̂ŁA�Œ�����̓_�ɂ��Ė��炩�ɂ��Ă����B

�@�@�@�@�@�@�C�D�\�Z

�@�@�@�@�@�@���D�l�b�g���[�N�K�͂ƍ\���i�����̃l�b�g���[�N���V�K�l�b�g���[�N�����܂߂āj

�@�@�@�@�@�@�n�D�����������T�[�r�X�i��������/�O�������j

�@�@�@�@�@�@�j�D�g�D���Ŏ��ׂ����̗D��x

�@�@�@�@�@�@�z�D�����E�ݒu��̉ۑ茟��

�܂��A����̏����ɂ���Ă͌��؊��̍\�z���K�{�ƂȂ邽�߁A���킹�Č������Ă������ƁB

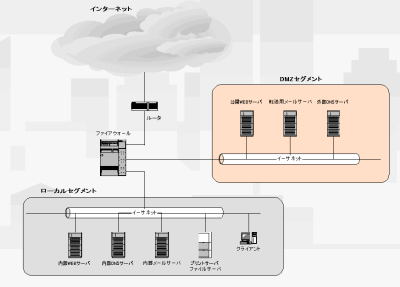

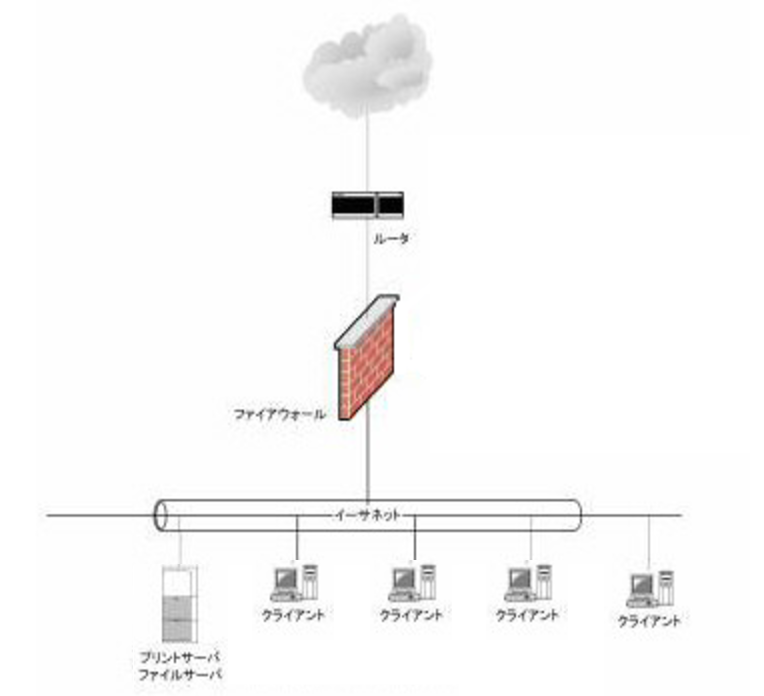

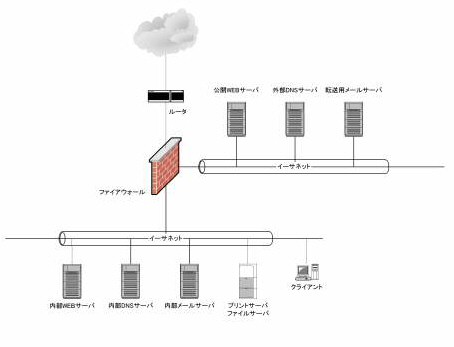

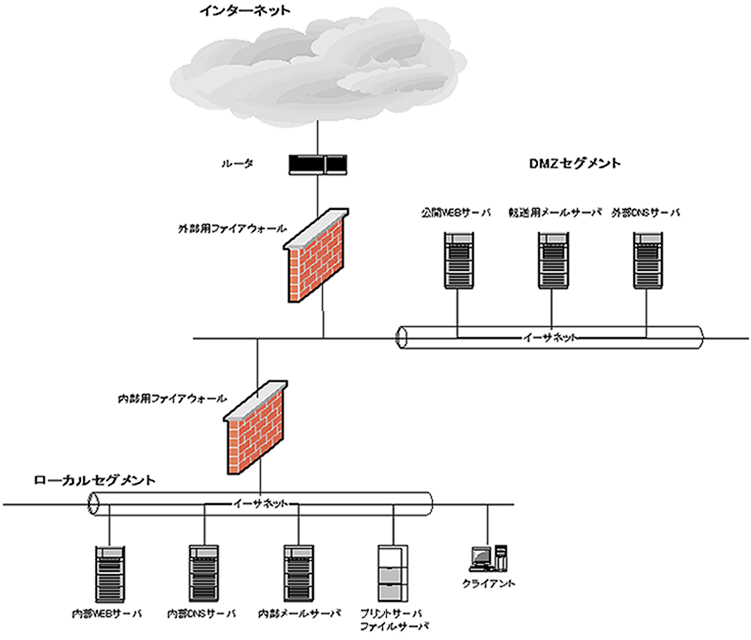

�Q�D�l�b�g���[�N�\���̌����Ɨ��p�v���g�R���̐o��

�V�X�e���J���̊T�O����͊T�v�v�ɑ�������B�l�b�g���[�N�\���ɂ��Ă͊�{�I�Ȍ`�Ԃ���q���邪�A�v���d�l�Œ�`�����u�\�Z�v����сu�l�b�g���[�N�K�͂ƍ\���v����u���C�N�_�E�����A�T�O�}�ƃV�X�e���\���\���܂Ƃ߂�B�܂��A���l�ɂ��āu�����������T�[�r�X�v���u���C�N�_�E�����A�ǂ̂悤�ȃv���g�R�����g���Ă��邩���X�g�A�b�v����B���̂Ƃ��v���g�R�����g���t�B�b�N�ɗ^����e���𗯈ӓ_�Ƃ��ăs�b�N�A�b�v���Ă����Ƃ悢�B���Ƃ���

NetBIOS �̂悤�ȃu���[�h�L���X�g�𑽗p����v���g�R��������ꍇ�Ȃǂ�����ɓ�����B�܂��ATCP/IP�̏ꍇ�A�p�P�b�g��TCP��UDP�����͂��߁A�Y���v���g�R�����g�p����W���|�[�g�i�E�F���m�E���|�[�g�j�������ɏ����o���Ă����B

�R�D���o�̓p�P�b�g�̌���

�V�X�e���J���̊T�O����͊�{�v�ɑ�������B���H���ō쐬�����v���g�R���ꗗ�\�����Ƃɓ��o�͂���͂��A��̓I�Ɏ~�߂�ׂ��p�P�b�g�ƒʂ��ׂ��p�P�b�g�����肷��B�iDFD�c�[���Ȃǂœ��o�͂��܂Ƃ߂Ă����Ƃ悢�B�j�܂������ɁA�z�肷��O���A�^�b�N�̎�ށi�|�[�g�X�L�����EIP�X�v�[�t�B���O�ESYN�t���b�h�EDoS�ȂǂȂǁj���ꗗ�\�ɂ܂Ƃ߁A�łׂ�����������Ă����B

�܂��A�d�v�ȍ��ڂƂ��ē]���p�P�b�g�̈���������B���Ƃ����[���T�[�o������Z�O�����g��DMZ�Z�O�����g�ɒu��DMZ��MTA�𒆌p�T�[�o�Ƃ���Ƃ��ȂǁASPAM�]���Ɉ��p����Ȃ��悤�ɏ\�����ӂ���K�v������B����͑��̎�ނ̃T�[�o�ł����l�Ȗ�肪�N���肤��̂ŁA�]���p�P�b�g�ɂ��Ă͍אS�̒��ӂ����邱�ƁB

���l�Ƀ|�[�g��W���|�[�g���烆�[�U�|�[�g�ɕύX����K�v������T�[�r�X�ɂ��Ă����X�g�A�b�v���Ă����B���Ƃ���WEB�T�[�r�X�����[�U�����œ����������ꍇ�ȂǁA�����W�O���W�O�W�O�̂悤�ȕύX���s����B

�S�D�t�@�C�A�E�H�[���|���V�[�̌���

�V�X�e���J���̊T�O����͏ڍאv�ɑ�������B�H���P�`�R�܂łɌ������p�P�b�g�̗����A�^�b�N�ڂ�����ۂɐ��䂷�郋�[�������肵�A�ꗗ�\�ɂ܂Ƃ߂�B���̃��[�����|���V�[���̂��̂ł���A�ꗗ�\��

iptables ��ݒ肷�邽�߂̊�{�ݒ�\�ɂȂ�B

���̐ݒ�\�͂��̂܂܃e�X�g�P�[�X�̐v�Ɏg����̂ŁA���̂��Ƃ̍H��������

iptables �̐ݒ�L�q�ƃe�X�g�P�[�X�̐v���ɐi�s������Ƃ悢�B

�T�D�|���V�[�ɂ��ƂÂ�

iptables �̐ݒ�

�V�X�e���J���̊T�O����͐����i�R�[�f�B���O/�f�o�b�O�j�H���ɑ�������B���ۂ�

iptables �R�}���h�삳����X�N���v�g�������A�f�o�b�O���s���Biptables

�R�}���h�̓X�N���v�g����V�X�e���ɃZ�[�u���A�ċN�������ǂݍ��ނ悤�ɂ���B�܂��A�X�N���v�g�͍ŏ��Ɍ��؋@�œ��삳���A���̂܂܃e�X�g�H����҂B

�U�D�e�X�g�P�[�X�̐v�ƌ���

�p�P�b�g/�v���g�R�����ƂɃe�X�g�P�[�X��v����B�t�B���^�����O�̊�{�@�\�Ƃ��ăt�B���^�������������Ă��邩�A�ʂ��ׂ��p�P�b�g�܂Ŏ~�߂Ă��Ȃ����A�v�����ڂ��ƂɃ`�F�b�N���s���B�ʏ�A�O���z�X�g����̃`�F�b�N�ɂ�

nmap ���g���A���z�X�g����̃`�F�b�N�ɂ� netstat ���g���ă|�[�g���`�F�b�N����B

�@�@�@�@�@�@# nmap -P0 -p 1-65535 192.168.1.1 �O�����192.168.1.1�̃T�[�o��

�@�@�@�@�@�@#

netstat -ant�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@���z�X�g�̃`�F�b�N

�܂��A�����c�[��������Γ����ɕ��׃e�X�g���v���Ă����B�������A�V�X�e�����ׂɊւ��Ă͑z��ƌ����Ƃ̊Ԃɗ������ł���̂����ʂł���A�e�X�g�P�[�X�̐v���̂����Ȃ�ނ��������B���Ƃ���WEB�V�X�e���ւ̉ߑ啉�ׂ̔����Ȃǂ͑����̏ꍇ�\���������A�K�R�I�Ƀ��N�G�X�g��������Ȃ��ǖʂ���������B����̓t�B���^�����O�ł͑Ώ��ł��Ȃ��i�p�P�b�g�̎���b�����A�ɂ��邱�Ƃ͂ł��邪�c�j�̂ŁA�O������

Apache WEB�T�[�o�̐ݒ�ɂ���ē����ɃI�[�v������Z�b�V��������v���Z�X����ݒ肵�Ă������ƁB

���@���̒i�K�ł̃e�X�g�͌��؋@�Ŏ��{���A�v�����ڂ����������Ή^�p�e�X�g�ւ̏����������Ƃ���B

�V�D�^�p�e�X�g�ƈڍs

�^�p���@�ւ̃C���X�g�[���Ƃɂ��^�p�e�X�g���s���B����͐��\�̃e�X�g�Ƃ��������A�ނ��������̖�肪�������Ȃ����ǂ����̃e�X�g�ƂȂ�B������̖��_�������ł�����A�ŏI�I�Ƀh�L�������g���܂Ƃ߉^�p�}�j���A�����쐬���č�Ƃ���������B�������A�ڍs�Ɋւ��Ă͎��n��ł̃`�F�b�N�𑱂��Ȃ���Ȃ�Ȃ��̂ŁA�ʂɉ^�p�Ǘ��ƃT�|�[�g�̐���g�D���Ă����K�v������̂͌����܂ł��Ȃ��B

���@�`�F�C���̐ݒ�

�����Ŗ���P�������邽�߂ɁA�u���[�h�o���h���[�^�ɒ��������P�䂾����WEB�T�[�o���l����B���̃T�[�o�ɂ�����WEB�T�[�r�X�͒ʏ��HTTP��SSL�ʐM�ɂ��HTTPS���T�|�[�g����B����ɂ��̃T�[�o�ł�DNS���ғ����A�O����DNS�Ƒ��ݎQ�Ƃ��s�킹��B�܂��A�T�[�o�̃����e�i���X�ɂ̓u���[�h�o���h���[�^�̃n�u�|�[�g����A�K�v�ȂƂ�����SSH�Ő�p�z�X�g��������̂Ƃ���B

�@�@�@�@�@�@�P�D�l�b�g���[�N�ݒ�@

|

�T�[�o�z�X�g

|

192.168.x.yyy

|

|

�����e�i���X�z�X�g

|

192.168.x.zzz

|

|

�T�u�l�b�g���[�N�A�h���X

|

192.168.x.0/24

|

�@�@�@�@�@�@�Q�D�ғ��T�[�r�X�Ǝg�p�|�[�g�@

|

DNS

|

UDP

53

|

|

WEB

|

TCP 80

�iHTTP�j

|

|

TCP

443�@�iSSL�j

|

|

SSH

|

TCP 22

|

�@�@�@�@�@�R�D�p�P�b�g�̓��o�́@

|

�v���g�R��

|

�Ώ�

|

IN

|

OUT

|

�|���V�[

|

|

DNS

|

�C���^�[�l�b�g

|

��

|

��

|

�O����DNS�ɑ��đ��݂ɖ��O�����v��������

|

|

�����l�b�g

|

��

|

��

|

���ׂĂ̓����z�X�g����̖��O�����v��������

|

|

HTTP

|

�C���^�[�l�b�g

|

��

|

��

|

���ׂĂ̊O���z�X�g����WEB�T�[�r�X�ւ̐ڑ�����

|

|

�����l�b�g

|

��

|

��

|

���ׂĂ̓����z�X�g����WEB�T�[�r�X�ւ̐ڑ�����

|

|

SSL

|

�C���^�[�l�b�g

|

��

|

��

|

���ׂĂ̊O���z�X�g����HTTPS�T�[�r�X�ւ̐ڑ�����

|

|

�����l�b�g

|

��

|

��

|

���ׂĂ̓����z�X�g����HTTPS�T�[�r�X�ւ̐ڑ�����

|

|

ICMP

|

�C���^�[�l�b�g

|

-

|

-

|

���ׂċ֎~

|

|

�����l�b�g

|

��

|

��

|

���[�J���l�b�g�ɂ��Ă��ׂđ��݂ɋ���

|

|

SSH

|

�C���^�[�l�b�g

|

-

|

-

|

���ׂċ֎~

|

|

�����l�b�g

|

��

|

-

|

�����e�i���X�z�X�g����̂�SSH�ڑ�������

|

�@�@�@�@�@�@�S�D�`�F�C���̊�{�I�Ȑݒ��@

�ȉ��̓|���V�[�����Ƃɐݒ肵���`�F�C���̗�ł���B�Ȃ��A�ݒ���s���Ƃ��̓T�[�o���ɃL�[�{�[�h�ƃ��j�^��p�ӂ��ă��C���R���\�[���ōs���B�i���̃z�X�g����

telnet �Ȃǂ̋�����Ȃ��|�[�g���烍�O�C�����Đݒ肵�Ă���ƁAiptables

���s�X�N���v�g�������r�[�A�ʐM�ł��Ȃ��Ȃ�̂ŔO�̂��߁B�N�����ɃX�N���v�g���������ꍇ��

/etc/rc.local �ɓo�^���Ă����悢�B�j�܂��A�쐬�����X�N���v�g�͈�ʃ��[�U�̃A�N�Z�X���ւ����f�B���N�g���ɒu���A�O�̂��߃��[�U�����ł̓ǂ݁E�����E���s���֎~���Ă����B

|

----

iptables_set.sh ----

#!/bin/bash

#-------------------------------------------------

�ϐ���`

# iptables �̃R�}���h��Z�k���ĕϐ���

iptables="/sbin/iptables

-v"

# IP�A�h���X�E�l�b�g���[�N�A�h���X��ϐ���

server="192.168.x.yyy"

localnet="192.168.x.0/24"

maintenance="192.168.x.zzz"

any="0.0.0.0/0"

#-------------------------------------------------

������

# ���ׂẴ��[�����t���b�V��

$iptables

-F

$iptables -F -t nat

$iptables -X

# ���ׂẴA�N�Z�X���֎~

$iptables

-P INPUT DROP

$iptables

-P OUTPUT DROP

$iptables -P FORWARD DROP

#-------------------------------------------------

loopback

# Loopback�ɂ��ׂċ���

$iptables

-A INPUT -s 127.0.0.1 -d 127.0.0.1

-j ACCEPT

$iptables -A OUTPUT -s 127.0.0.1 -d 127.0.0.1

-j ACCEPT

#-------------------------------------------------

localnet

# ���[�J���l�b�g�ɑ��� ICMP 8/0 �𑊌���

$iptables

-A INPUT -p icmp -s $server

--icmp-type 8 -d $localnet -j ACCEPT

$iptables

-A OUTPUT -p icmp -s $localnet --icmp-type 0 -d $server

-j ACCEPT

$iptables -A INPUT -p

icmp -s $server --icmp-type 0 -d $localnet

-j ACCEPT

$iptables -A OUTPUT -p icmp -s $localnet

--icmp-type 8 -d $server -j ACCEPT

#-------------------------------------------------

DNS

# �O��DNS�ɑ��Ė��O����������

$iptables

-A INPUT -p udp -s $any -d

$server --source-port 53

-j ACCEPT

$iptables -A OUTPUT -p udp -s $server -d

$any --destination-port

53 -j ACCEPT

# ���ׂẴz�X�g����̖��O�����v��������

$iptables

-A INPUT -p udp -s $any -d

$server --destination-port 53 -j ACCEPT

$iptables

-A OUTPUT -p udp -s $server -d $any --source-port

53 -j ACCEPT

#-------------------------------------------------

SSH

# �����e�i���X�z�X�g����SSH�ڑ�������

$iptables

-A INPUT -p tcp -s $maintenance

-d $server --destination-port

22 -j ACCEPT

$iptables -A OUTPUT -p tcp -s

$server -d

$maintenance --source-port 22

-j ACCEPT

#-------------------------------------------------

HTTP

# ���ׂẴz�X�g����HTTP�ڑ�������

$iptables

-A INPUT -p tcp -s $any -d

$server --destination-port 80 -j ACCEPT

$iptables

-A OUTPUT -p udp -s $server -d $any --source-port

80 -j ACCEPT

#-------------------------------------------------

HTTPS

# ���ׂẴz�X�g����HTTPS�ڑ�������

$iptables

-A INPUT -p tcp -s $any -d

$server --destination-port 443 -j ACCEPT

$iptables

-A OUTPUT -p udp -s $server -d $any

--source-port 443

-j ACCEPT

���ӁF�@���̐ݒ�͊�{�I�Ƀp�P�b�g�̓��o�͂𐧌䂷�邾���̂��̂ł��B�t�@�C�A�E�H�[���ɕK�{�̃A�^�b�N���IP�X�v�[�t�B���O��͋L�q����Ă��܂���B

|

�@�@�@�@�@�@�T�D�t�@�C���̏������݁@

�ȏ�̍�Ƃ��I�������

iptables

�̐ݒ��

/etc/sysconfig/iptables

�t�@�C���Ƀ��_�C���N�g���Ă����B�������Ă����X�N���v�g�t�@�C����

/etc/rc.local �ɓo�^���Ă����Ȃ��Ă��A�����グ���ɐݒ肪�L���ɂȂ�B�������݂ɂ�

iptables-save �R�}���h���g���B�����͈ȉ��̂Ƃ���B�iRedHat�ȊO�̃f�B�X�g���r���[�V�����̒��ɂ͂��̃c�[�������݂��Ȃ����̂�����̂Œ��ӁB�j

�@�@�@�@�@�@/sbin/iptables-save > /etc/sysconfig/iptables

|